얼마 전, 생활관에 있는 무인출력기 공용 PC로 인쇄를 하던 중 눈에 띄는 파일이 있어 확인해보니 VBS를 이용한 LNK 바이러스인 것을 확인했습니다. 대학생 익명 커뮤니티 에브리타임에도 'USB 바이러스, 바로가기 바이러스' 등의 내용으로 종종 게시되는 걸로 보아, 피해 사례가 많은 것으로 보여 글을 작성해봅니다.

[ 파일 정보 ]

파일 명은 'my new photo edit photoshop.wsf'으로 Windows Script File (.wsf) 형식으로 저장되어 있습니다. 파일 용량은 362KB입니다.

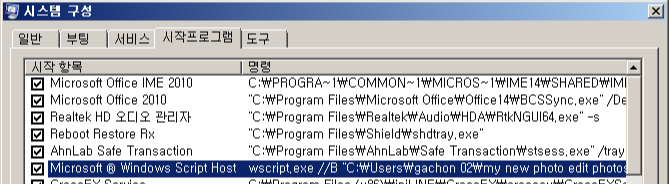

위의 사진과 같이 wscript.exe를 통하여 컴퓨터 부팅 때마다 같이 실행되도록 Startup에 등록이 되어 있는 것을 확인할 수 있습니다. 실행 옵션으로는 '//B'가 부여되어 있으며, 실행 시 프롬프트 창과 오류 메시지가 발생하지 않도록 하는 설정입니다.

이 파일의 코드 자체가 악성 행위를 하는 내용이 담겨있어, 메모장으로 실행 후 코드만 붙여넣어 파일을 생성해도 AV 제품에서 탐지하는 것을 볼 수 있습니다. 'my new photo edit photoshop.wsf' 외에도 'IMG-(랜덤숫자).wsf', 'Download Flim.wsf' 등의 파일 명으로도 유포된 기록이 확인됩니다. 최신 패턴이 반영된 AV 제품을 사용 중인 경우 충분히 탐지 및 치료가 가능합니다. (VT: 42/59)

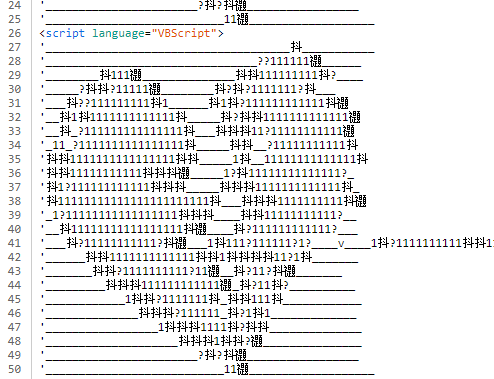

사진과 같이 VBScript로 작성된 파일임을 확인할 수 있습니다. 코드 중간중간에 알 수 없는 무의미한 코드가 다량 포함되어있어, 1438의 줄로 코드 자체가 매우 길게 써져있습니다. 내부 코드는 다음과 같습니다. [ 분석 목적만 허용 ]

코드가 전반적으로 긴 변수명, 인코딩, 불필요한 문자 삽입 등으로 난독화되어 있습니다. 분석에 다소 난항을 겪을 수 있습니다.

FACEBOOKFACEBOOK이라는 변수에 저장되는 긴 문자열을 HEX to ASCII Converter로 변환한 결과 새로운 VBScript 코드가 확인됩니다.

정리하면 다음과 같습니다.

Dim OaxszMggWWGGymagfxOxQbVgGsFTykyDOUehrzLQLypZmezVMfBpCEuUhivAfSvHYfaPHczmTOUPJTLUIxyNJCBmkMNglHfBuboEevGrLcDkAUdlbrTyCectJQrhUqBfjbHkJeQDExsNQBLJKPkyBeTZmKKyFIAVnizjqiNRDVltNQ

Dim rnpcwFtWPpQrmCCoNZVuUkqoeMSKCZdtbiEkYMQgoqsjgBBBTRzfOSWQbCoShfovuLxtBZdOIAfwtFDEvyoNYUzSMYKQSawCxCqjhFUucgZyjRePOjMdAfIgcqeyqpjtNwZOOuDMCyrSnWDynSMutBmmhkLyYBBKHIrkBZLUcVYMny

Dim faYAGgCTPklLPtlmQdXsySsIFyNOpNcTiYlMstEtwXETEjVPvOYXvtoDWdbxQCSXdIaOhKwgFcQgyiFynazEQMvHOmdknKXUVIdLyUxTLWhVrVxNrDMyIBKxiPGKQTEFXkmbKdxEEgxMiRDFRYkCvgKYHLAKAmWuxhMimioRvjhnil

OaxszMggWWGGymagfxOxQbVgGsFTykyDOUehrzLQLypZmezVMfBpCEuUhivAfSvHYfaPHczmTOUPJTLUIxyNJCBmkMNglHfBuboEevGrLcDkAUdlbrTyCectJQrhUqBfjbHkJeQDExsNQBLJKPkyBeTZmKKyFIAVnizjqiNRDVltNQ = "-2239+2278*335940/5599*... (수식 생략) ... 0/3878*-8513+8624*9523-9413"

rnpcwFtWPpQrmCCoNZVuUkqoeMSKCZdtbiEkYMQgoqsjgBBBTRzfOSWQbCoShfovuLxtBZdOIAfwtFDEvyoNYUzSMYKQSawCxCqjhFUucgZyjRePOjMdAfIgcqeyqpjtNwZOOuDMCyrSnWDynSMutBmmhkLyYBBKHIrkBZLUcVYMny = Split(OaxszMggWWGGymagfxOxQbVgGsFTykyDOUehrzLQLypZmezVMfBpCEuUhivAfSvHYfaPHczmTOUPJTLUIxyNJCBmkMNglHfBuboEevGrLcDkAUdlbrTyCectJQrhUqBfjbHkJeQDExsNQBLJKPkyBeTZmKKyFIAVnizjqiNRDVltNQ, chr(eval(8546-8504)))

for each PQxSLPleIWzyhvyLndIRYzQnksRqaUWMZzuuDcOWDTfhusRxmKWJQALXecoErmQavFNnsNMaNXZkCAAXQABhZFTBqtXaSgHnGgAMaoHNqSfVsNBvcYrOsddrRckdJNkwyFpAkgvoqqERJFExwLaKwUFYxiroQrpXhaimVxNzUWvUBF in rnpcwFtWPpQrmCCoNZVuUkqoeMSKCZdtbiEkYMQgoqsjgBBBTRzfOSWQbCoShfovuLxtBZdOIAfwtFDEvyoNYUzSMYKQSawCxCqjhFUucgZyjRePOjMdAfIgcqeyqpjtNwZOOuDMCyrSnWDynSMutBmmhkLyYBBKHIrkBZLUcVYMny

faYAGgCTPklLPtlmQdXsySsIFyNOpNcTiYlMstEtwXETEjVPvOYXvtoDWdbxQCSXdIaOhKwgFcQgyiFynazEQMvHOmdknKXUVIdLyUxTLWhVrVxNrDMyIBKxiPGKQTEFXkmbKdxEEgxMiRDFRYkCvgKYHLAKAmWuxhMimioRvjhnil = faYAGgCTPklLPtlmQdXsySsIFyNOpNcTiYlMstEtwXETEjVPvOYXvtoDWdbxQCSXdIaOhKwgFcQgyiFynazEQMvHOmdknKXUVIdLyUxTLWhVrVxNrDMyIBKxiPGKQTEFXkmbKdxEEgxMiRDFRYkCvgKYHLAKAmWuxhMimioRvjhnil & chr(eval(PQxSLPleIWzyhvyLndIRYzQnksRqaUWMZzuuDcOWDTfhusRxmKWJQALXecoErmQavFNnsNMaNXZkCAAXQABhZFTBqtXaSgHnGgAMaoHNqSfVsNBvcYrOsddrRckdJNkwyFpAkgvoqqERJFExwLaKwUFYxiroQrpXhaimVxNzUWvUBF))

next

executeGlobal(faYAGgCTPklLPtlmQdXsySsIFyNOpNcTiYlMstEtwXETEjVPvOYXvtoDWdbxQCSXdIaOhKwgFcQgyiFynazEQMvHOmdknKXUVIdLyUxTLWhVrVxNrDMyIBKxiPGKQTEFXkmbKdxEEgxMiRDFRYkCvgKYHLAKAmWuxhMimioRvjhnil)

변수 명이 길게 되어있어 복잡해보이지만, 간결하게 나타내면

Dim aaa

Dim bbb

Dim ccc

aaa = "-2239+2278*335940/5599*... (수식 생략) ... 0/3878*-8513+8624*9523-9413"

bbb = Split(aaa, chr(eval(8546-8504)))

for each ddd in bbb

ccc = ccc & chr(eval(ddd))

next

executeGlobal(ccc)

위와 같습니다. 수식을 길게 써두고 이를 42라는 값으로 분리하며 명령어를 완성하는 방식으로 새로운 VBS 코드가 작성되었습니다. 수식을 계산하면서 나누면 되지만 ... 너무 귀찮군요. 대충 그런 코드다 하고 넘어가겠습니다. [ 실제 코드 확인하기 ]

[ 감염 증상 ]

주요 감염 증상은 다음과 같습니다.

- 'WSCRIPT.exe'를 백그라운드에 상주시키며 PC에 연결된 USB에 악성 행위를 수행합니다.

- 이동식 드라이브 (USB 등)가 연결된 경우, 드라이브에 숨김 상태로 자가 복제합니다.

- 이동식 드라이브 내의 모든 파일과 폴더를 숨김 처리 후 LNK(바로가기)를 생성합니다.

이 LNK는 드라이브 내 .WSF 파일을 실행하며 원본 파일을 동시에 실행합니다.

사진과 같이 모든 파일이 바로가기 형태로 바뀐 것처럼 보입니다. - PC 내 하드 드라이브에서는 다음 경로에 파일이 자가 복제됩니다.

%USERPROFILE%

%USERPROFILE%\Administrator\Start Menu\Programs\Startup

인터넷 및 네트워크를 통한 전파는 없으며, 감염된 USB를 다른 PC에 연결할 경우 Autorun 설정에 따라 악성 파일이 자동으로 실행되며 연결한 PC도 감염될 수 있습니다.

[ 치료 방법 ]

일반적으로 악성 파일 자체는 PC에 설치된 안티바이러스 제품(ALYac, Windows Defender 등)을 통해서 삭제가 가능합니다. 다만 치료 후 복구는 이뤄지지 않기 때문에 사용자가 직접 복구해야 합니다. 다음 절차대로 치료 및 파일 복구가 가능합니다.

- 'Win키 + R'을 누르고 'cmd'를 입력 후 실행, 다음 명령어를 순서대로 입력 후 실행해주세요.

taskkill /f /im wscript.exe

del "%USERPROFILE%my new photo edit photoshop.wsf"

del "%USERPROFILE%\Administrator\Start Menu\Programs\Startup\my new photo edit photoshop.wsf" - 바이러스에 감염된 (파일이 숨겨진) USB 드라이브 폴더를 열어주세요.

- 폴더의 빈 공간에 대고 Shift키를 누르면서 마우스 우클릭 후 '여기서 Powershell 창 열기 (또는 명령 창 열기)'를 눌러주세요.

- 프롬프트 창이 뜨면 다음 명령어를 순서대로 입력 후 실행해주세요.

attrib -r -s -h /d /s

del "my new photo edit photoshop.wsf" - 바로가기 파일이 남아있다면 수동으로 삭제해주세요.

아주 오래 전부터 유포되던 바이러스인 만큼 대부분의 안티바이러스 제품이 탐지하고, Windows의 SmartScreen을 통해서도 충분히 걸러집니다. 그럼에도 감염이 되었다면, 빠른 시일내로 Windows를 최신 버전으로 업데이트하시고 PC에 신뢰할 수 있는 안티바이러스 제품을 설치해주시기 바랍니다.

감사합니다.

'[ IT ] > Security' 카테고리의 다른 글

| 한컴오피스 2024 크랙 버전을 통해 유포되는 악성코드 주의 (0) | 2024.04.19 |

|---|---|

| [긴급] 사이트 제작 대행 B모 社, MySQL 계정 정보 유출 정황 (149) | 2024.01.30 |

| [긴급] 순천향대 사이트 공격으로 개인정보 유출 (223) | 2024.01.28 |

| 네이버 로그인 피싱 팝업을 발생시키는 '맘스터치' 사이트 해킹 (22. 11. 29.) (797) | 2022.11.29 |

| Behavior:Win32/Hive.ZY 탐지 알림을 발생하는 Defender 오류 (22. 9. 4.) (12) | 2022.09.04 |

개발 적당히, 정치 적당히, 일상 적당히, 그냥 뭐든지 적당히만 하는 소프트웨어전공 대학생, 쏘가리입니다. / Profile Image by REN (Twitter @Ren_S2_)

![[긴급] 사이트 제작 대행 B모 社, MySQL 계정 정보 유출 정황](https://img1.daumcdn.net/thumb/R750x0/?scode=mtistory2&fname=https%3A%2F%2Fblog.kakaocdn.net%2Fdna%2FbABoly%2FbtsEdBgeDw6%2FAAAAAAAAAAAAAAAAAAAAAHUk3YbZgv0xmZfzTRfn5FrUBrAe3orfhSOhULgoNwma%2Fimg.jpg%3Fcredential%3DyqXZFxpELC7KVnFOS48ylbz2pIh7yKj8%26expires%3D1772290799%26allow_ip%3D%26allow_referer%3D%26signature%3DD9KEYQT09QsCl5TLjgGs5jFKS9g%253D)

![[긴급] 순천향대 사이트 공격으로 개인정보 유출](https://img1.daumcdn.net/thumb/R750x0/?scode=mtistory2&fname=https%3A%2F%2Fblog.kakaocdn.net%2Fdna%2FmI55B%2FbtsD2xzgebk%2FAAAAAAAAAAAAAAAAAAAAACeIPhKoOgbaAA_5PtD0hooIWSOA2dguxRHTme1A67yX%2Fimg.jpg%3Fcredential%3DyqXZFxpELC7KVnFOS48ylbz2pIh7yKj8%26expires%3D1772290799%26allow_ip%3D%26allow_referer%3D%26signature%3DHSZHOCTpZ4Ngbue0r72M6y2qL6M%253D)